[Security] Basic Concepts of Cybersecurity(8) - Data Life Cycle & Data Security II

[Security] Basic Concepts of Cybersecurity(8) - Data Life Cycle & Data Security II

🔒 사이버 보안 기초 수업 정리

Data Security

📚Data Security: 데이터 보안은 CIA Triad라고 불리는 세 가지 핵심 원칙으로 구성됨

CIA Triad

1. Confidentiality(기밀성)

: 권한이 있는 사람만 민감한 데이터를 볼 수 있도록 하는 것

구현 방법:

- Passwords

- Access Control Rules

- Encryption

- MFA

2. Integrity(무결성)

: 데이터가 정확하고 신뢰할 수 있으며, 무단으로 변경되지 않도록 하는 것

구현 방법:

- Change Tracking

- Checksums and Hashing

- Digital Signatures

- Version Control

3. Availability(가용성)

: 필요할 때 언제든지 데이터에 접근할 수 있도록 하는 것

구현 방법:

- Backup System

- Disaster Recovery Plan

- Redundant Servers(중복 서버)

- 정기적 시스템 유지 보수

The importance of Data Security

1. Financial Impact

- 평균 손실액: 약 400만 달러

- 포함 비용: 해커에게 지불하는 랜섬, 시스템 복구 비용, 고객 이탈로 인한 손실

2. Damage to Reputation

- 대부분의 중소기업은 데이터 침해 후 6개월 이후 폐업

- 고객 신뢰 상실로 인한 비즈니스 이탈

3. Legal Problems

- 데이터 보호법 위반 시 수백만~수억 달러의 벌금

- 위반 심각도에 따라 처벌 수위 결정

- ex: GDPR, HIPAA etc.

4. Personal Risk

- 매년 1,500만 명의 미국인이 신원 도용 피해

- 문제 해결 비용: 평균 1,000달러

- 해결 기간: 평균 6개월

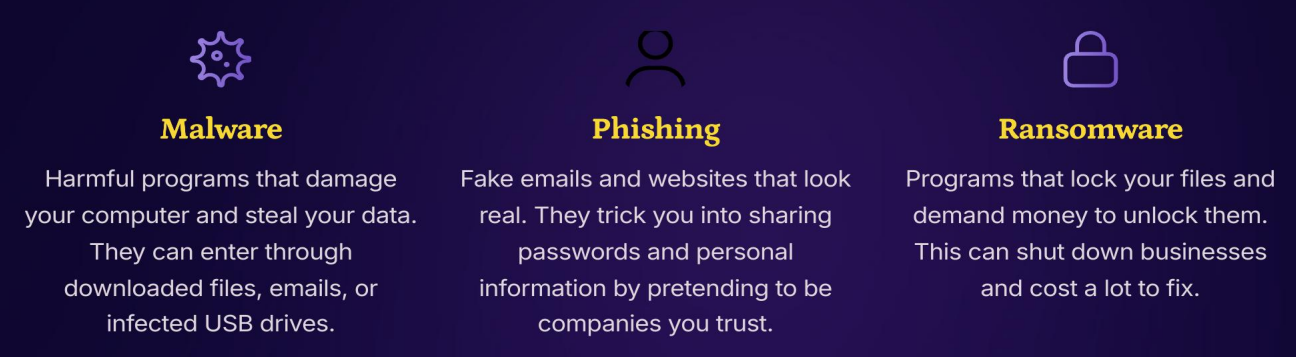

일반적인 데이터 보안 위협

- Malware: 컴퓨터를 손상시키고 데이터를 훔치는 악성 프로그램

- 침투 경로:

- 다운로드 파일

- 이메일 첨부 파일

- 감염된 USB 드라이브

- 악성 웹사이트 방문

- 침투 경로:

- Phishing: 신뢰할 수 있는 기관을 사칭하여 개인정보를 빼내는 사기 수법

작동 방식:

- 가짜 이메일/웹사이트를 실제처럼 만듦

- 긴급한 조치가 필요하다고 사용자를 압박

- 비밀번호, 카드번호 등을 입력하도록 윧ㅎ

입력된 정보를 탈취

- Ransomware: 파일을 암호화하여 잠그고, 해제를 위해 돈을 요구하는 악성 프로그램

실제 사례: 의료기관 랜섬웨어 공격(2023)

공격 경로 (Attack Vector)

- 방법: IT 지원팀을 사칭한 정교한 피싱 이메일

- 도구: Adobe Reader의 제로데이 취약점을 악용한 악성 PDF

- 제로데이란? 소프트웨어 개발사도 모르는 취약점으로, 패치가 없어 방어가 매우 어렵습니다.

암호화된 데이터

- 규모: 15TB (약 15,000GB)

- 내용:

- 환자 기록

- 재정 데이터

- 전자의무기록 (EHR) 시스템

- 범위: 3개 병원 위치

영향(Impact)

- 시스템 중단: 72시간 완전 셧다운

- 복구 비용: 420만 달러 (약 55억원)

- 환자 피해: 1,200명 이상의 환자 치료 차질

- 법적 의무: 규제 당국에 의무 보고

DLP(Data Loss Prevention)

📚DLP(Data Loss Prevention): 조직의 민감한 데이터가 승인되지 않은 방식으로 외부로 유출되는 것을 방지하는 보안 솔루션

DLP 3대 핵심 기능

- Monitoring

- 조직 내외부로 이동하는 모든 데이터를 실시간으로 관찰하는 것

✅모니터링 예시:

- 이메일

- 파일 공유(클라우드 DB)

- 웹 트래픽

- 메신저

- 모바일 기기

- Detection

- 민감한 정보를 식별하고 잠재적 위험을 찾아내는 것

- Prevention

- 탐지된 위험을 실제로 차단하고 보호 조치를 적용하는 것

Best Practices for Individuals

Best Practices for Organizations

- 보안 인식 교육

- 모든 직원 에게 피싱 탐지, 비밀번호 보안, 안전한 데이터 처리 방법을 포괄적으로 교육

- 정기 감사

- 컴퓨터 시스템과 접근 권한을 체계적으로 검토하여 보안 취약점을 식별하고 해결

- 사고 대응 계획

- 보안 사고 발생 시 신속하고 효과적으로 위기를 관리하기 위한 상세한 프로토콜을 유지 및 테스트

This post is licensed under CC BY 4.0 by the author.